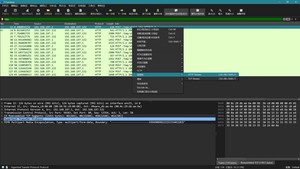

根据题目名称,分析webshell流量,所以我们就过滤

或者更细致一点,

追踪流

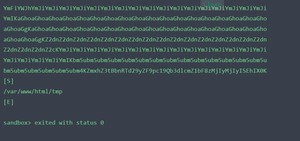

可以看到出题人很贴心,一眼蚁剑

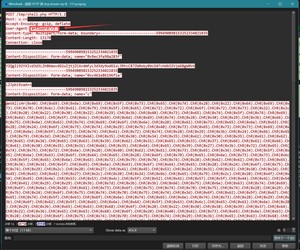

上图下面的部分是chr编码

转一下

需要把格式排一排

在线美化工具PHP格式化,在线美化PHP代码 - 在线工具(cainiaojc.com)

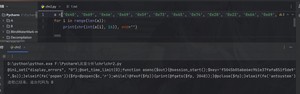

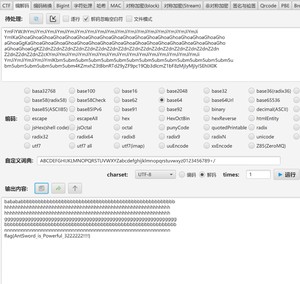

在后面几个流里面往下拉,都发现了神秘字符串

结合我们上面的发现的key,把这几个当做密文试一试

在流7里面成功了

运行结果

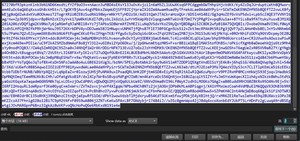

最后再解码一次

flag{AntSword_is_Powerful_!!!}

主要考察对蚁剑流量的认识和脚本编写,设计蚁剑流量特征和AES加密的理解

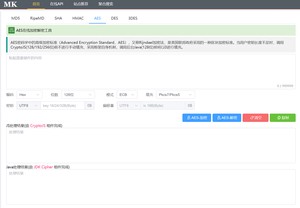

之前学习的时候搜集了AES解密工具AES在线加密解密工具 - MKLab在线工具

但是这次做题并没有很理想地用工具将它解出来

有考虑把开始的base64解码成二进制但不是乱码就是报错无法识别

最后填到里面也没有结果,也许这就是工具的局限性吧

版权声明:

本文来源网络,所有图片文章版权属于原作者,如有侵权,联系删除。

本文网址:https://www.mushiming.com/mjsbk/4618.html