项目地址:https://github.com/gentilkiwi/mimikatz/

Mimikatz是法国人benjamin开发的一款功能强大的轻量级调试工具,本意是用来个人测试,但由于其功能强大,能够直接读取WindowsXP-2012等操作系统的明文密码而闻名于渗透测试,可以说是渗透必备工具。

注意:

当目标为win10或2012R2以上时,默认在内存缓存中禁止保存明文密码,但可以通过修改注册表的方式抓取明文。

提升权限 命令:privilege::debug

mimikatz许多功能都需要管理员权限,如果不是管理员权限不能debug

在windows2012以上的系统不能直接获取明文密码了,当可以搭配procdump+mimikatz获取密码。

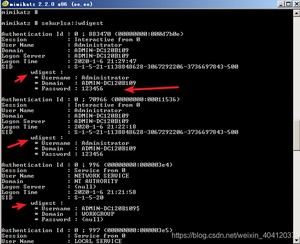

示例:windows server 2003

分析命令执行后的内容:

msv:这项是账户对应密码的各种加密协议的密文,可以看到有LM、NTLM和SHA1加密的密文

tspkg,wdigest,kerberos:这个就是账户对应的明文密码了。有的时候这三个对应的也不是全部都是一样的,需要看服务器是什么角色。

SSP:是最新登录到其他RDP终端的账户和密码

sekurlsa模块

kerberos模块

lsadump模块

wdigest

WDigest协议是在WindowsXP中被引入的,旨在与HTTP协议一起用于身份认证。默认情况下,Microsoft在多个版本的Windows(Windows XP-Windows 8.0和Windows Server 2003-Windows Server 2012)中启用了此协议,这意味着纯文本密码存储在LSASS(本地安全授权子系统服务)进程中。 Mimikatz可以与LSASS交互,允许攻击者通过以下命令检索这些凭据

在windows2012系统以及以上的系统之后这个默认是关闭的如果在 win2008 之前的系统上打了 KB 补丁,那么就可以去启用或者禁用 WDigest。Windows Server2012及以上版本默认关闭Wdigest,使攻击者无法从内存中获取明文密码。Windows Server2012以下版本,如果安装了KB补丁,攻击者同样无法获取明文密码。配置如下键值:

LSA保护

如何防止mimikatz获取一些加密的密文进行PTH攻击呢!其实微软推出的补丁KB是专门针对PTH攻击的补丁,但是如果PID为500的话,还是可以进行PTH攻击的!本地安全权限服务(LSASS)验证用户是否进行本地和远程登录,并实施本地安全策略。 Windows 8.1及更高版本的系统中,Microsoft为LSA提供了额外的保护,以防止不受信任的进程读取内存或代码注入。Windows 8.1之前的系统,攻击者可以执行Mimikatz命令来与LSA交互并检索存储在LSA内存中的明文密码。

这条命令修改键的值为1,即使获取了debug权限吗,也不能直接获取明文密码和hash

reg add HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLSA /v RunAsPPL /t REG_DWORD /d 1 /f

获取高版本Windows系统的密码凭证

使用procdump将lsass dump下来(需要管理员权限)

使用mimikatz读取密码

msf中kiwi模块

注:kiwi默认加载32位,如果目标系统位64位,将进程迁移到64位程序的进程中。

kiwi模块使用

kiwi模块命令

creds_all

列举系统中的明文密码

kiwi_cmd

kiwi_cmd可以使用mimikatz中的所有功能,命令需要接上mimikatz的命令

更多用法参考链接:https://www.freebuf.com/articles/web/176796.html

更多资源:

1、web安全工具、渗透测试工具

2、存在漏洞的网站源码与代码审计+漏洞复现教程、

3、渗透测试学习视频、应急响应学习视频、代码审计学习视频、都是2019-2021年期间的较新视频

4、应急响应真实案例复现靶场与应急响应教程

收集整理在知识星球,可加入知识星球进行查看。也可搜索关注微信公众号:W小哥

版权声明:

本文来源网络,所有图片文章版权属于原作者,如有侵权,联系删除。

本文网址:https://www.mushiming.com/mjsbk/14152.html